De gemiddelde internetgebruiker heeft 240 online accounts, wat betekent dat hij of zij 240 unieke wachtwoorden zou moeten hebben om die accounts te beveiligen.

De meeste gebruikers… hebben dat niet.

Zelfs als je je gebruikers aanmoedigt om unieke en moeilijk te kraken wachtwoorden te kiezen, zullen ze dat waarschijnlijk niet doen. En het ze echt kwalijk nemen kan je niet. Ze moeten dan honderden lange en obscure wachtwoorden bijhouden!

Maar gelukkig is er een nieuwe(re) technologie die je gebruikers kan helpen om hun accounts eenvoudig te authenticeren en te beveiligen tegen hackers: passkeys.

We verwachten dat de meeste, zo niet alle, merken uiteindelijk passkeys zullen implementeren in hun authenticatieproces. Het is dus essentieel om te begrijpen hoe ze werken, wat hun beperkingen zijn en wanneer of hoe je de overstap maakt.

Authenticatie vandaag de dag

Vandaag de dag gebruiken we wachtwoorden om ons te authenticeren, maar gebruikers moeten zich aan bepaalde regels houden om het proces veilig te maken, zoals het gebruik van een minimaal aantal tekens, nooit hetzelfde wachtwoord hergebruiken op verschillende diensten en het vermijden van gemakkelijk te verkrijgen informatie.

Een van de grootste problemen is dat de verantwoordelijkheid voor het maken, onthouden en beheren van deze wachtwoorden bij de gebruikers wordt gelegd.

Wachtwoorden zijn ook problematisch wat betreft de beveiliging, omdat hackers ze kunnen verkrijgen via phishing of door gebruik te maken van gelekte databases van eerdere datalekken. Zowel gebruikers als diensten delen een geheim dat beschermd moet worden, waardoor extra beveiligingslagen nodig zijn om te voorkomen dat aanvallers authenticatiegegevens stelen.

Passkeys: een betere standaard

Passkeys authenticeren gebruikers met behulp van de welbeproefde principes van publieke sleutelcryptografie, dezelfde technologie en algoritmen die we gebruiken voor certificaten en veilige navigatie op het internet.

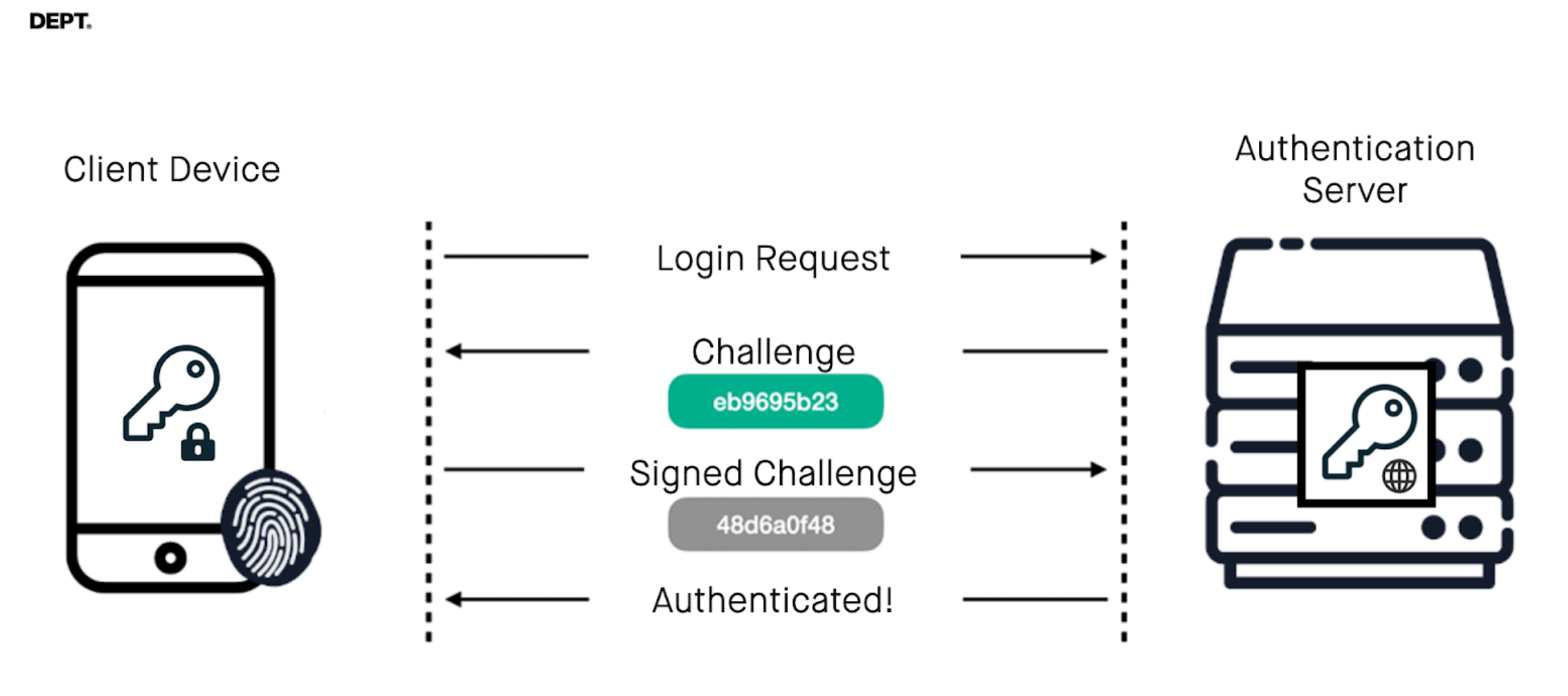

Een passkey bestaat uit een paar gegenereerde sleutels:

- Een privésleutel, veilig opgeslagen op en vrijgegeven door het apparaat van de gebruiker.

- Een publieke sleutel, die naar de service wordt gestuurd om te worden opgeslagen als onderdeel van de informatie van de gebruiker.

Het aanmeldproces vereist alleen het ontgrendelen van het apparaat, meestal met behulp van biometrische gegevens (bijv. vingerafdrukken). Hierdoor bereikt de gebruiker twee authenticatiefactoren in één handeling: iets dat hij heeft (het apparaat met de privésleutel) en iets dat hij is (de biometrische controle).

Met passkeys kan de gebruiker naadloos inloggen op de service zonder wachtwoorden of numerieke tokens van sms, e-mail of authenticatie-apps nodig te hebben.

Intern ontvangt het apparaat een cryptografische uitdaging van de server die alleen kan worden opgelost door de eigenaar van de privésleutel. Met behulp van de openbare sleutel kan de server dan de uitdaging verifiëren en de gebruiker authenticeren.

WebAuthn, dat gebruikt wordt achter de passkeys (in technische termen ook FIDO2 credentials genoemd), definieert de details van registratie en authenticatie met behulp van biometrie. Dit protocol biedt sterke veiligheidsgaranties, waaronder:

- Bescherming tegen brute-force aanvallen, omdat passkeys sterk zijn en nooit worden hergebruikt.

- Barrières tegen phishing, omdat elke passkey inherent is gekoppeld aan een specifiek websitedomein en niet op een ander domein kan worden gebruikt.

- Inbreuk op serverdata wordt ineffectief voor authenticatie, omdat aanvallers gestolen publieke sleutels niet op dezelfde manier kunnen gebruiken als wachtwoorden vandaag de dag.

Nadelen van passkeys

Passkeys zijn relatief nieuw in het ecosysteem en gebruikers zijn misschien niet bekend met de voordelen ervan. Sommige gebruikers kunnen aarzelen om iets nieuws te gebruiken, vooral als het gaat om accounts en beveiliging.

Het goede nieuws is dat grote bedrijven zoals Apple, Google en Microsoft passkeys al ondersteunen en promoten.

Om ondersteuning voor passkeys toe te voegen, moeten teams code implementeren in zowel de clients als hun eigen backend, wat tijd en geld kost. Er zijn authenticatiebibliotheken beschikbaar om te helpen bij de implementatie, maar ook kant-en-klare betaalde oplossingen, afhankelijk van de specifieke behoeften. En hoewel de ondersteuning maand na maand toeneemt, detecteren en leveren verschillende combinaties van besturingssystemen en browsers nog steeds geen opgeslagen passkeys wanneer dat nodig is.

Aangezien passkeys de manier veranderen waarop aanvallers toegang kunnen krijgen tot gebruikersaccounts, is de verwachting dat er nieuwe aanvalsvectoren zullen ontstaan en dat best practices uiteindelijk zullen veranderen in een passkey-wereld. Het is belangrijk om up-to-date beveiligingsonderzoek te volgen en ervoor te zorgen dat de manier waarop je implementeert en terugvalt op andere authenticatiemethoden correct is ingesteld.

Volgende stappen voor productteams

Er zijn al passkeys en ze bieden een eenvoudigere gebruikerservaring en een sterkere beveiligingsbasis. Dit is het ideale moment om te onderzoeken wat er nodig is om dit alternatief aan gebruikers aan te bieden.

Voordat je aan de slag gaat, is het belangrijk om metrics te definiëren voor je huidige authenticatiemethoden en te onderzoeken of de bestaande oplossing het al mogelijk maakt om passkeys toe te voegen of dat je een andere aanpak moet gebruiken. Vervolgens kun je samen met je UX-team bepalen waar en hoe je gebruikers de passkey-optie presenteert.

Zodra de ervaring is gedefinieerd, kan je ontwikkelteam de vereiste wijzigingen aan de clientzijde (apps en websites) en de backendzijde implementeren met een FIDO Server-implementatie. Als je voor een betaalde oplossing kiest, moet je hun integratiestappen volgen. Als je echter liever een oplossing op maat maakt, is passkeys.dev een waardevolle bron. Het biedt referenties voor elk besturingssysteem, up-to-date informatie over serverbibliotheken en testtools om te controleren of de integratie correct werkt en voldoet aan de FIDO-normen.

Na de implementatie kan je een uitrolproces starten. Door statistieken te vergelijken en feedback van gebruikers te verzamelen, kan je de juiste timing bepalen voor het uitbreiden van passkeys naar een groter publiek.

Passkeys en wachtwoorden zullen nog wel even naast elkaar blijven bestaan, maar we stevenen af op een wereld zonder wachtwoorden. Door je producten en platforms voor te bereiden op de toekomst, kan je voorop blijven lopen, verificatie vereenvoudigen en de veiligheid van gebruikers verbeteren.